ScanCannon v1.1

用于有效枚举大量互联网网络范围的 Bash 脚本。

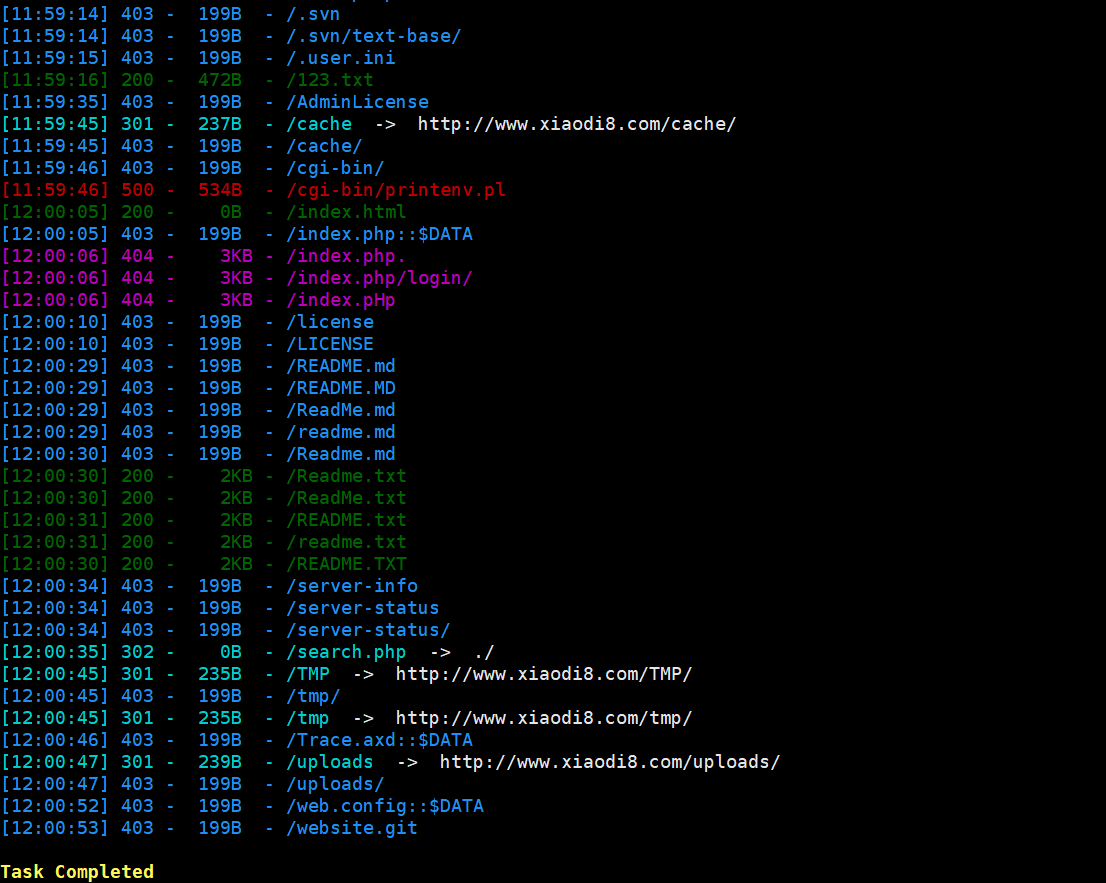

高速处理大型互联网网络的枚举。使用 masscan 快速识别开放端口,然后调用 nmap 获取监听这些端口的系统/服务的详细信息。

- 提供大量方便的平面文件以导入到其他工具中:

masscan&nmap标准输出文件- 发现的域和子域

- 易受攻击的服务,例如 RDP、ssh、ftp

常问问题

不要nmap做masscan同样的事情?为什么要同时使用两者?

Masscan 的速度如此之快,但其可能会丢失数据包,因此在许多扫描中报告假阴性。因此,Masscan 用于识别哪些 IP 地址有监听主机,然后将此完整列表交给 Nmap。另一方面,Nmap 在扫描大型网络时速度极慢,这就是 Masscan 诞生的原因,因此我们首先使用 Masscan 来缩小实际主机数量,以尝试进行更深入的扫描。

$Tool[x] 不就是能做到这一切吗?甚至更多?为什么要用这个?

虽然有无数工具可以以这种方式执行枚举,但所有工具都想成为攻击面和 OSINT 编目的一站式商店。这不可避免地导致 AOL 级别的工具和界面在少数方面表现良好,但在其他方面表现不佳,并且其输出仍然需要大量烦人的自定义解析器才能导入到您想要使用的更好的工具中。此工具只执行少数几项操作,并输出到普遍接受的平面文件。

用法

`$ scancannon.sh [CIDR 范围 | 目标文件] -u

-u使用 nmap 对常用端口(53、161、500)进行 UDP 扫描(非常慢)

Targets file包含以行分隔的 CIDR 网络列表

可以在 scancannon.conf 中修改 Masscan 参数。请勿添加脚本本身中已经存在的参数;这些参数是出于某种原因而硬编码的,更改它们会破坏某些东西。请注意,Masscan 首先从其默认配置文件(通常是 /etc/masscan/masscan.conf)读取,然后用 scancannon.conf 中提供的任何内容覆盖它。

软件要求

警告

即使从单一来源发起,对目标网络执行拒绝服务攻击也是非常可行的。您应该从非常低的 masscan 最大速率(5,000-10,000 kpps)开始,然后慢慢增加以进行测试。即使 10,000 kpps 也可以摧毁一些 SOHO 路由器(这是新的 deauth 攻击吗?)。在裸机上,超过 20,000 似乎会增加目标响应丢失的可能性。已知 40,000 kpps 会对 ESXi 虚拟交换机实施 DoS(即使在源上)。~200,000 通常足以摧毁 ISP 设备(但可能会先烧毁您的 NIC)。