已经披露了关于影响OpenSSH over Linux Servers的新高漏洞(CVE-2024-6387)的信息。RegreSSHion允许未经身份验证的攻击者获得远程代码执行(RCE)

OpenSSH是使用SSH协议远程登录的首要连接工具。它对所有流量进行加密,以消除窃听、连接劫持和其他攻击。此外,OpenSSH提供了大量安全隧道功能、几种身份验证方法和复杂的配置选项。

分析来自Shodan或Censys等多个来源的数据,可以观察到有超过1400万个暴露的OpenSSH实例可能容易受到regreSSHion的影响。

影响OpenSSH默认安装的漏洞CVE-2024-6387包括利用竞赛条件以获得远程代码执行。尽管成功利用regreSSHion具有关键影响(作为根用户的RCE),但由于攻击的复杂性,此漏洞的严重性被设置为高,因为为了实现RCE,有必要在不确定但很长的时间内进行大量尝试。

CVE-2024-6387 主要特征

此漏洞的主要特征详述如下:

- CVE标识符:CVE-2024-6387

- 发布日期:2024年1月7日

- 受影响的软件:OpenSSH

- CVSS得分:CVSS:3.1/AV:N/AC:H/PR:N/UI:N/S:U/C:H/I:H/A:H(8.1高)

- 受影响的版本:

- 比4.4p1更早的版本(CVE-2006-5051和CVE-2008-4109修补的版本除外)。

- 从版本8.5p1到9.8p1(不包括在内)。

CVE-2024-6387缓解

迫切需要优先将SSH服务器更新到9.8p1版本,因为此版本不受regreSSHion的影响。尽管如此,通过限制SSH对内部网络的访问来减轻风险也是可能的。还建议划分网络以限制未经授权的访问,并部署系统来监控和提醒表明利用企图的异常活动。

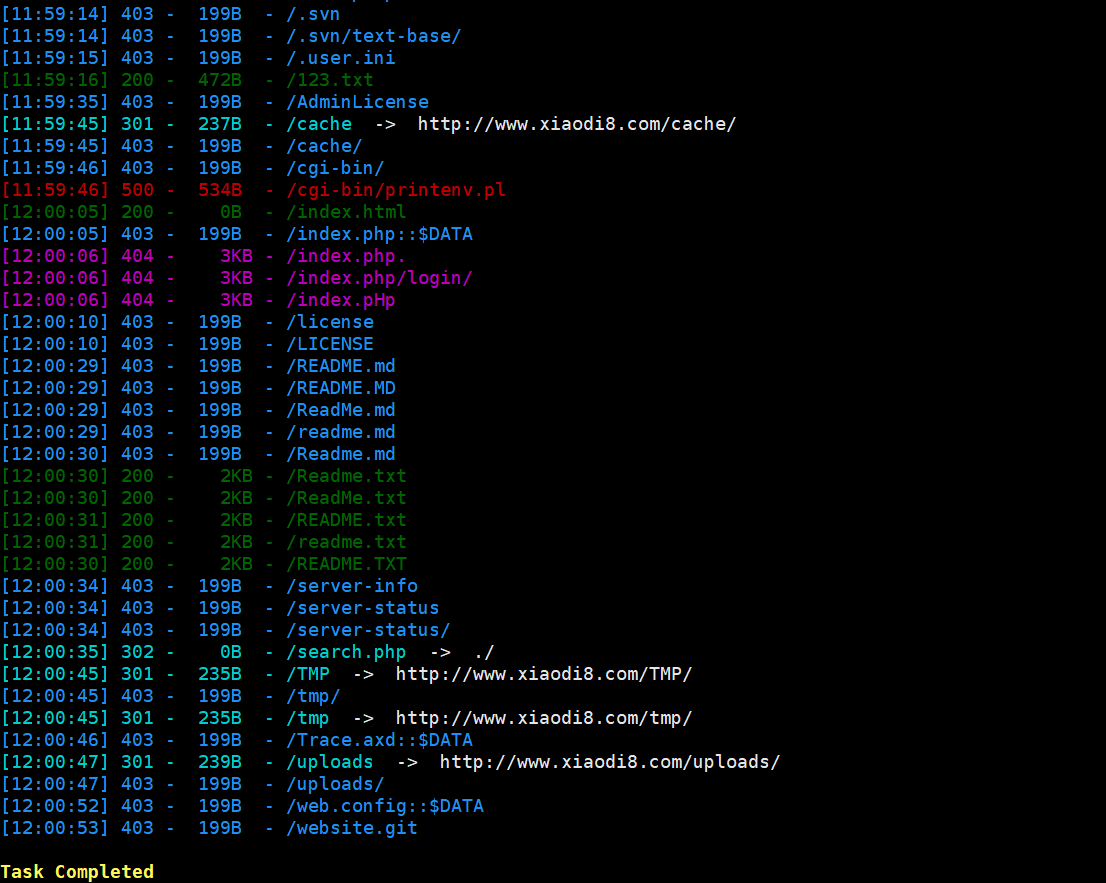

漏洞的检测

以下脚本可用于识别漏洞:

– https://github.com/xaitax/CVE-2024-6387_Check

关于OpenSSH:保护企业通信和基础设施

OpenSSH(Open Secure Shell)是一套基于安全外壳(SSH)协议的安全网络实用程序,它对通过不安全网络进行安全通信至关重要。它提供了强大的加密,以确保隐私和安全的文件传输,使其成为远程服务器管理和安全数据通信的重要工具。OpenSSH以其广泛的安全和身份验证功能而闻名,支持各种加密技术,是包括macOS和Linux在内的多个类Unix系统的标准。

OpenSSH的实现是安全通信的关键工具。其企业价值在于其可扩展性以及在各种环境中强制执行强大访问控制和安全自动化流程的能力。这包括从自动备份和批处理到复杂的DevOps实践,这些实践涉及跨多个系统和位置的安全处理敏感数据。它的持续发展和广泛采用凸显了其在维护全球网络通信的机密性和完整性方面的重要性。

OpenSSH是软件安全的基准,体现了强大的深度防御方法。尽管最近存在漏洞,但其总体记录仍然非常强大,既是该领域的典范,也是该领域的灵感来源。

受影响的OpenSSH版本:

- 早于4.4p1的OpenSSH版本容易受到此信号处理程序竞赛条件的影响,除非它们为CVE-2006-5051和CVE-2008-4109进行了修补。

- 由于CVE-2006-5051的转换补丁,4.4p1到(不包括8.5p1)的版本不会受到攻击,该补丁使以前不安全的功能变得安全。

- 由于意外删除了函数中的关键组件,该漏洞在8.5p1到(但不包括9.8p1)的版本中重新浮出水面。

OpenBSD系统不受此漏洞的影响,因为OpenBSD在2001年开发了一个安全机制来防止此漏洞。

regreSSHion的潜在影响

如果漏洞被利用,可能会导致完全的系统妥协,攻击者可以执行具有最高权限的任意代码,导致完全接管系统、安装恶意软件、数据操作和创建后门以进行持久访问。它可以促进网络传播,允许攻击者使用被入侵的系统作为跨越和利用组织内其他易受攻击系统的立足点。

此外,获得根访问权限将使攻击者能够绕过防火墙、入侵检测系统和日志记录机制等关键安全机制,进一步掩盖他们的活动。这也可能导致重大的数据泄露和泄露,使攻击者能够访问存储在系统上的所有数据,包括可能被盗或公开披露的敏感或专有信息。

由于其远程竞赛条件性质,该漏洞具有挑战性,需要多次尝试才能成功攻击。这可能会导致内存损坏,并需要克服地址空间布局随机化(ASLR)。深度学习的进步可能会显著提高利用率,有可能为攻击者提供利用此类安全缺陷的巨大优势。

降低风险的即时步骤

解决OpenSSH中的regreSSHion漏洞,该漏洞可以在Linux系统上远程执行代码,需要一种集中的分层安全方法。以下是企业防范这一重大威胁的简明步骤和战略建议:

- 补丁管理:快速为OpenSSH应用可用补丁,并优先考虑正在进行的更新过程。

- 增强的访问控制:通过基于网络的控制来限制SSH访问,以尽量减少攻击风险。

- 网络分割和入侵检测:分割网络以限制关键环境中的未经授权的访问和横向移动,并部署系统来监控和警报表明利用企图的异常活动。

- 自定义评估和补救:对所需资产快速执行缓解脚本。要了解更多信息,请查看常见问题部分“此漏洞是否有任何缓解措施?”

技术细节

您可以在以下方面找到此漏洞的技术细节:

网址:https://www.qualys.com/2024/07/01/cve-2024-6387/regresshion.txt