子域名枚举和分析

Sudomy是一款子域名枚举工具,用于收集子域名并分析执行高级自动侦察(框架)的域名。此工具还可用于 OSINT(开源情报)活动。

特征 !

就目前情况来看,Sudomy有以下 20 个特点:

- 简单、轻便、快速且功能强大。几乎所有 Linux 发行版都默认提供 Bash 脚本(控制器)。通过使用 Bash 脚本多处理功能,所有处理器都将得到最佳利用。

- 子域名枚举过程可以通过主动方法或被动方法 实现

- 主动方法

- Sudomy使用 Gobuster 工具是因为它在执行 DNS 子域名暴力攻击(通配符支持)时具有高速性能。使用的单词列表来自组合的 SecList(发现/DNS)列表,其中包含约 300 万个条目

- 被动方法

- 通过评估和选择优质的第三方网站/资源,可以优化枚举过程。 用更少的时间获得更多结果。Sudomy可以从以下 22 个精心策划的第三方网站收集数据:

https://censys.io https://developer.shodan.io https://dns.bufferover.run https://index.commoncrawl.org https://riddler.io https://api.certspotter.com https://api.hackertarget.com https://api.threatminer.org https://community.riskiq.com https://crt.sh https://dnsdumpster.com https://docs.binaryedge.io https://securitytrails.com https://graph.facebook.com https://otx.alienvault.com https://rapiddns.io https://spyse.com https://urlscan.io https://www.dnsdb.info https://www.virustotal.com https://threatcrowd.org https://web.archive.org

- 通过评估和选择优质的第三方网站/资源,可以优化枚举过程。 用更少的时间获得更多结果。Sudomy可以从以下 22 个精心策划的第三方网站收集数据:

- 主动方法

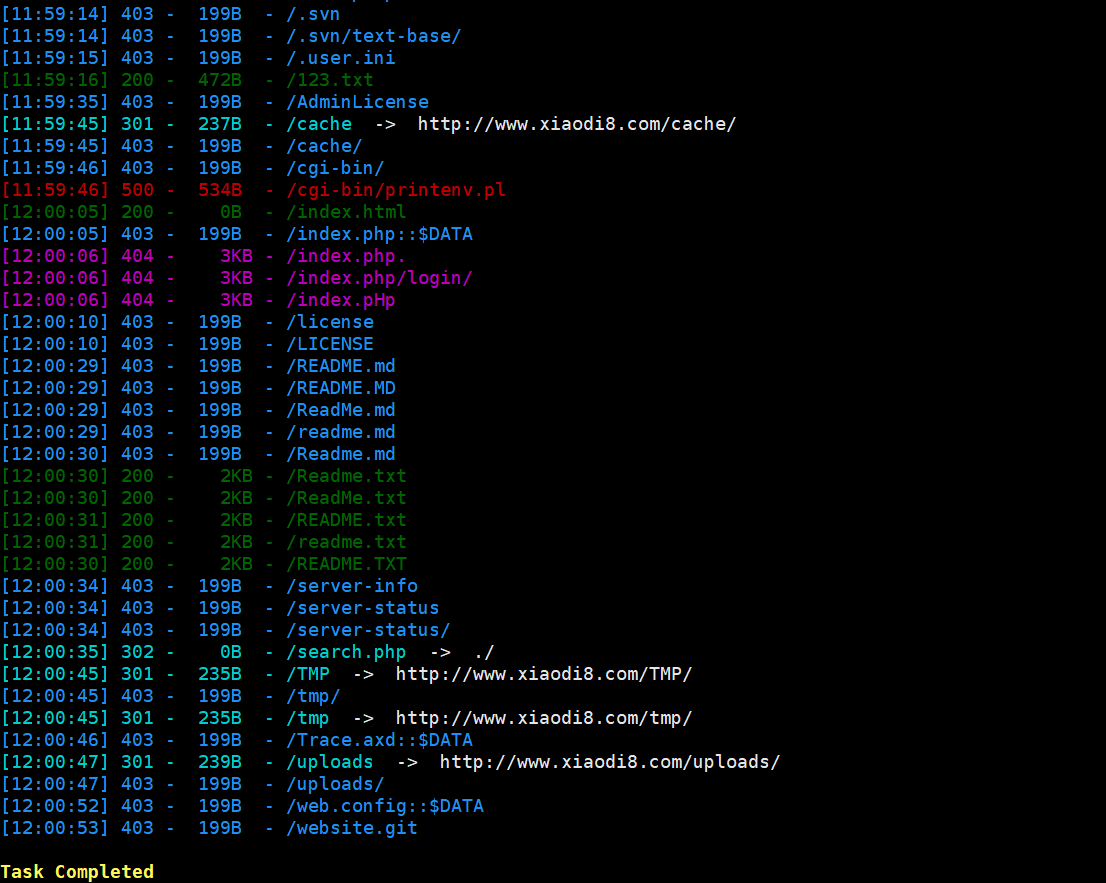

- 测试收集的子域列表并探测正常工作的 http 或 https 服务器。此功能使用第三方工具httprobe。

- 基于 Ping Sweep 和/或通过获取 HTTP 状态代码进行子域可用性测试。

- 检测虚拟主机(多个子域名解析为单个 IP 地址)的能力。Sudomy 将把收集到的子域名解析为 IP 地址,然后如果多个子域名解析为单个 IP 地址,则对其进行分类。此功能对于下一个渗透测试/漏洞赏金流程非常有用。例如,在端口扫描中,单个 IP 地址不会被重复扫描

- 从收集的子域/虚拟主机 IP 地址执行端口扫描

- 测试子域名接管攻击(CNAME 解析器、DNSLookup、检测 NXDomain、检查漏洞)

- 默认使用 gowitness 截取子域名的屏幕截图,或者您可以选择其他屏幕截图工具,例如 (-ss webscreeenshot)

- 识别网站上的技术(类别、应用程序、版本)

- 检测 URL、端口、标题、内容长度、状态码、响应主体探测。

- 默认从 https 自动智能回退到 http。

- 从第三方 (默认::Shodan) 收集/抓取开放端口数据,目前仅使用 Shodan [Future::Censys、Zoomeye]。从目标 IP 列表 [[ 子域 > IP 解析器 > 抓取 > ASN 和开放端口 ]] 收集端口更加高效

- 收集有用的 URL 并提取 URL 参数(资源默认值::WebArchive、CommonCrawl、UrlScanIO)

- 收集感兴趣的路径(api|.git|admin|etc)、文档(doc|pdf)、javascript(js|node)和参数

- 定义输出文件的路径(完成后指定输出文件)

- 检查 IP 是否归 Cloudflare 所有

- 根据收集的 URL 资源(wayback、urlscan、commoncrawl)生成并制作单词表。为此,我们从域名侦察中提取所有参数和路径

- 生成网络图可视化子域和虚拟主机

- 以 HTML 和 CSV 格式输出报告

- 向 Slack 频道发送通知

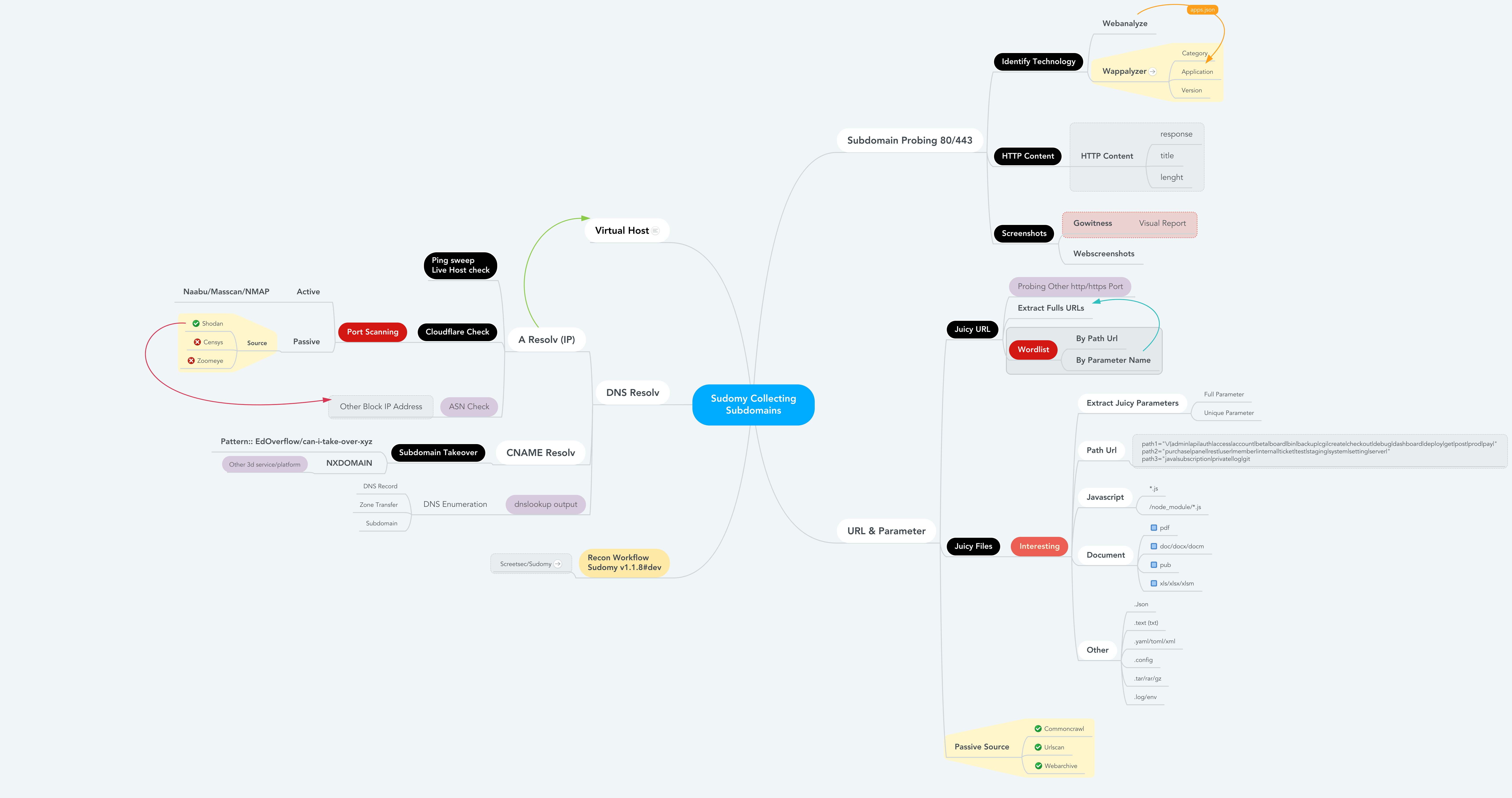

Sudomy 的工作原理

当您运行最佳参数来收集子域并通过执行自动侦察进行分析时,sudomy 如何工作或侦察流程。

root@maland: ./sudomy -d bugcrowd.com -dP -eP -rS -cF -pS -tO -gW --httpx --dnsprobe -aI webanalyze -sS

侦察工作流

此侦察工作流程 Sudomy v1.1.8#dev

详细信息

详细信息文件侦察和重要数据

------------------------------------------------------------------------------------------------------

- subdomain.txt -- Subdomain list < $DOMAIN (Target)

- httprobe_subdomain.txt -- Validate Subdomain < subdomain.txt

- webanalyzes.txt -- Identify technology scan < httprobe_subdomain.txt

- httpx_status_title.txt -- title+statuscode+lenght < httprobe_subdomain.txt

- dnsprobe_subdomain.txt -- Subdomain resolv < subdomain.txt

- Subdomain_Resolver.txt -- Subdomain resolv (alt) < subdomain.txt

- cf-ipresolv.txt -- Cloudflare scan < ip_resolver.txt

- Live_hosts_pingsweep.txt -- Live Host check < ip_resolver.txt

- ip_resolver.txt -- IP resolv list < Subdomain_Resolver::dnsprobe

- ip_dbasn.txt -- ASN Number Check < ip_resolver.txt

- vHost_subdomain.txt -- Virtual Host (Group by ip) < Subdomain_Resolver.txt

- nmap_top_ports.txt -- Active port scanning < cf-ipresolv.txt

- ip_dbport.txt -- Passive port scanning < cf-ipresolv.txt

------------------------------------------------------------------------------------------------------

- Passive_Collect_URL_Full.txt -- Full All Url Crawl (WebArchive, CommonCrawl, UrlScanIO)

------------------------------------------------------------------------------------------------------

- ./screenshots/report-0.html -- Screenshoting report < httprobe_subdomain.txt

- ./screenshots/gowitness/gowitness.sqlite3 -- Database screenshot < httprobe_subdomain.txt

------------------------------------------------------------------------------------------------------

- ./interest/interesturi-allpath.out -- Interest path(/api,/git,etc) < Passive_Collect_URL_Full.txt

- ./interest/interesturi-doc.out -- Interest doc (doc,pdf,xls) < Passive_Collect_URL_Full.txt

- ./interest/interesturi-otherfile.out -- Other files (.json,.env,etc) < Passive_Collect_URL_Full.txt

- ./interest/interesturi-js.out -- All Javascript files(*.js) < Passive_Collect_URL_Full.txt

- ./interest/interesturi-nodemodule.out -- Files from /node_modules/ < Passive_Collect_URL_Full.txt

- ./interest/interesturi-param-full.out -- Full parameter list < Passive_Collect_URL_Full.txt

- ./interest/interesturi-paramsuniq.out -- Full Uniq parameter list < Passive_Collect_URL_Full.txt

- Notes : You can validate juicy/interest urls/param using urlprobe or httpx to avoid false positives

------------------------------------------------------------------------------------------------------

- ./takeover/CNAME-resolv.txt -- CNAME Resolver < subdomain.txt

- ./takeover/TakeOver-Lookup.txt -- DNSLookup < CNAME-resolv.txt

- ./takeover/TakeOver-nxdomain.txt -- Other 3d service platform < TakeOver-Lookup.txt

- ./takeover/TakeOver.txt -- Checking Vulnerabilty < CNAME-resolv.txt

------------------------------------------------------------------------------------------------------

- ./wordlist/wordlist-parameter.lst -- Generate params wordlist < Passive_Collect_URL_Full.txt

- ./wordlist/wordlist-pathurl.lst -- Generate List paths wordlis < Passive_Collect_URL_Full.txt

- Notes : This Wordlist based on domain & subdomain information (path,file,query strings & parameter)

------------------------------------------------------------------------------------------------------

国内下载链接

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END